Cloudflare의 제로 트러스트 터널링을 사용하여 Docker 컨테이너에서 실행되는 서비스를 안전하게 노출하고 애플리케이션의 보안과 접근성을 효과적으로 높이는 방법을 알아보세요.

Cloudflare Zero-Trust 터널 개요

기업이 점점 더 클라우드 인프라와 원격 근무로 전환함에 따라 보안 네트워크 연결을 보장하는 것이 그 어느 때보다 중요해졌습니다. Cloudflare의 Zero Trust Tunnel은 로컬 시스템과 Cloudflare의 에지 네트워크 사이에 보안 링크를 생성하여 공용 인터넷 추가에 노출되지 않고 서비스에 대한 비공개 암호화 연결을 보장합니다.

Cloudflare Zero-Trust Tunnels는 보다 빠르고 안전한 연결을 위한 QUIC 프로토콜 사용, 엔드투엔드 암호화를 위한 TLS 1.3 구현, Cloudflare의 전 세계 네트워크 활용과 같은 주요 기능을 통해 Cloudflare의 에지 네트워크를 통해 개인 네트워크 리소스에 대한 보안 액세스를 지원합니다. 저지연 액세스를 위한 데이터 센터.

Docker를 사용하여 Cloudflare Zero-Trust 터널 배포

Docker는 애플리케이션 배포 및 관리를 더 간단하게 만듭니다. Cloudflare의 Zero-Trust Tunnel 통합은 안전한 서비스 노출을 보장하는 데 도움이 됩니다. 구현 프로세스에는 다음이 포함됩니다.

1. 서비스에 대한 Docker 컨테이너를 생성합니다.

2. Cloudflare의 Zero-Trust 터널링 클라이언트를 설치합니다.

3. Cloudflare 터널 네트워크에 서비스를 추가하세요.

4. 웹 UI에서 Cloudflare Tunnel을 구성하세요.

Cloudflare Zero-Trust Tunnel과 Docker를 사용하면 서비스를 안전하게 노출하여 중요한 리소스를 무단 액세스로부터 보호할 수 있습니다. 안전하고 효율적인 원격 액세스가 필요한 개발자, 팀 및 기업에 이상적인 솔루션입니다.

레버리지를 활용하는 방법 알아보기 Cloudflare 제로 트러스트 터널 Docker 컨테이너에서 실행되는 서비스를 안전하게 노출합니다. 최소한의 노력으로 애플리케이션의 보안과 접근성을 향상시키세요.

Cloudflare Zero-Trust 터널 개요

기업이 점점 더 클라우드 인프라와 원격 근무를 채택함에 따라 보안 네트워크 연결을 보장하는 것이 그 어느 때보다 중요해졌습니다. Cloudflare 제로 트러스트 터널 로컬 컴퓨터와 Cloudflare의 에지 네트워크 사이에 보안 링크를 생성하여 인프라를 공용 인터넷에 노출하지 않고도 서비스에 암호화된 비공개 연결을 제공합니다.

Cloudflare Zero-Trust Tunnel이란 무엇입니까?

Cloudflare Zero-Trust Tunnel을 사용하면 Cloudflare의 에지 네트워크를 통해 개인 네트워크 리소스에 안전하게 액세스할 수 있습니다.

주요 특징:

- 규약: 보다 빠르고 안전한 연결을 위해 QUIC를 사용하세요.

- 암호화: 엔드투엔드 암호화를 위해 TLS 1.3을 구현합니다.

- 글로벌 도달 범위: 지연 시간이 짧은 액세스를 위해 Cloudflare의 전 세계 데이터 센터를 활용하세요.

유리한

- 고급 보안: 완전히 암호화된 연결로 도청을 방지합니다.

- 개인정보 보호 강화: 대중에게 노출되지 않고 비공개 리소스에 액세스합니다.

- 글로벌 도달 범위: 전 세계 어디에서나 원활하게 접속할 수 있습니다.

- 능률: QUIC 프로토콜은 보다 빠르고 안정적인 통신을 보장합니다.

Docker를 사용하여 Cloudflare Zero-Trust 터널 배포

Docker를 사용하면 애플리케이션 배포 및 관리가 간단해집니다. Cloudflare의 Zero-Trust Tunnel 통합은 안전한 서비스 가시성을 보장합니다. 방법은 다음과 같습니다.

1단계. 서비스용 Docker 컨테이너 생성

먼저 애플리케이션을 Docker 컨테이너에 패키징합니다. 예를 들어 Python DASH 애플리케이션을 실행하는 경우 Docker는 종속성을 관리하고 배포를 간소화하는 좋은 방법입니다.

2단계. Cloudflare의 Zero-Trust 터널 클라이언트 설치

로컬 컴퓨터에 Zero Tunnel 클라이언트를 설치하고 Cloudflare 계정에 연결하도록 구성하세요.

사용 클라우드 도커 이미지 보안 터널을 구축합니다.

Docker CLI를 사용하여 설치합니다.

- 터널별 네트워크를 생성합니다.

sudo docker network create tunnel- 고유한 토큰을 사용하여 Cloudflared 컨테이너를 실행하세요.

docker run --name cloudflared --network tunnel --detach cloudflare/cloudflared:latest tunnel --no-autoupdate run --token yourfantastictokenDocker Compose를 사용하여 설치합니다. 권장설정입니다

version: '3.8'

services:

cloudflared:

image: cloudflare/cloudflared:latest

container_name: cloudflared

command: tunnel --no-autoupdate run --token yourfantastictoken

networks:

- tunnel

restart: unless-stopped

networks:

tunnel:편집기 파일을 실행합니다.

3단계. Cloudflare 터널 네트워크에 서비스 추가

서비스 컨테이너를 Cloudflare 터널 네트워크에 연결하세요.

docker network connect tunnel your_docker_container- 컨테이너를 생성할 때 직접:

docker run --name Your_Service_Name --network tunnel -p 8050:8050 --detach Your_Container_Imageversion: '3.8'

services:

Your_Service_Name:

image: Your_Container_Image

container_name: Your_Container_Name

ports:

- "8050:8050"

networks:

- tunnel

networks:

tunnel:

external: true4단계. 웹 UI에서 Cloudflare Tunnel 구성

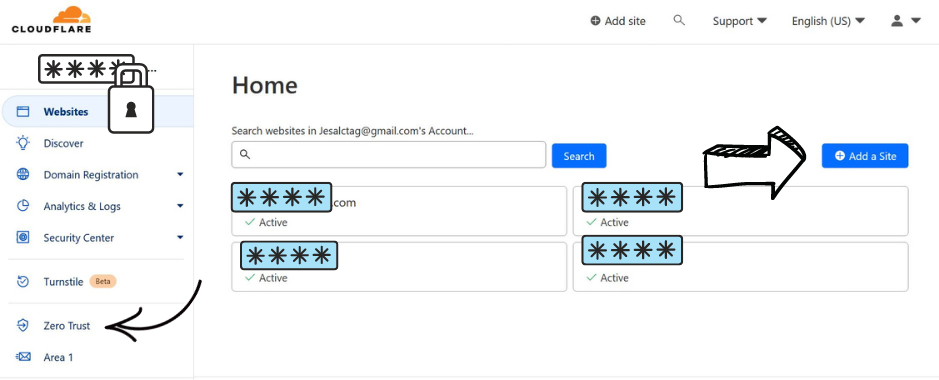

- 로그인 Cloudflare 제로 트러스트 대시보드.

- 다음으로 이동 입구 → 터널 터널을 선택하세요.

- 하나 더 공개 호스트 이름 하위 도메인, 도메인 및 경로를 서비스에 매핑합니다.

- 예: 귀하의 서비스 이름:docker-port

자주 묻는 질문

1. 장치의 로컬 IP를 확인하는 방법은 무엇입니까?

2. 노출된 IP는 어떻게 확인하나요?

클라우드 터널링을 사용하면 이제 다음 없이 자체 호스팅 서비스를 노출할 수 있습니다.

- 공용 IP 주소를 표시합니다.

- 라우터 방화벽에서 포트를 엽니다.

curl your_selected_domain.com && echo결론

Cloudflare Zero-Trust Tunnel과 Docker를 사용하면 중요한 리소스를 무단 액세스로부터 보호하면서 서비스를 안전하게 노출할 수 있습니다. 이 설정은 안전하고 효율적인 원격 액세스 솔루션을 찾는 개발자, 팀 및 기업에 이상적입니다.

보안에 대한 확신을 갖고 어디서나 서비스에 액세스하세요.

<

div 클래스=”임신”>

<

h1>결론 안전하게 서비스 노출: Docker와 함께 Cloudflare Zero-Trust Tunneling을 사용하면 애플리케이션의 보안과 접근성이 최적으로 향상됩니다. 이 터널은 로컬 컴퓨터와 Cloudflare의 에지 네트워크 사이에 보안 링크를 생성하여 공개 인터넷에 노출하지 않고도 정보를 암호화하고 보호합니다. 이를 통해 개인 서비스에 안전하고 효율적으로 액세스하는 동시에 애플리케이션 관리의 성능과 유연성을 최적화할 수 있습니다.